Ces derniers jours, nous avons reçu de nombreux mails contenant visiblement un virus incorporé dans un document Word. Non détecté par Clamav, l’excellent antivirus que nous utilisons pour nos serveurs, j’ai donc du créer mes propres signatures pour protéger mes clients…

L’arrivée du pénible

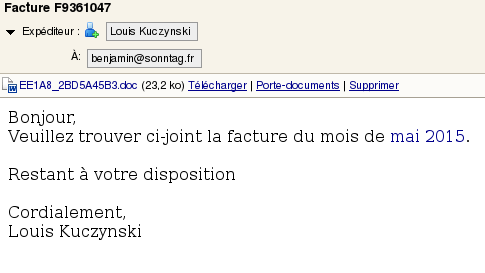

Lundi 8 au matin, nous avons commencé à recevoir de nombreux mail au contenu très similaire, aux pièces jointes tout aussi suspectes, et semblant contenir un bien beau virus.

Clamav n’ayant pas arrêté ce dernier, j’en ai déduit qu’il était récent ou pas assez connu pour être bloqué. Bitdefender, site d’information virale, signalait cette campagne de virus par mail sur son site et le nommait Drixed.

Chose étonnante, les mails envoyés étaient très bien écrit, du bon français à l’orthographe correcte, invitant donc clairement à ouvrir la pièce jointe

ce qu’il ne faut jamais faire sans raison valable je vous le rappelle

La recherche de motif

J’ai donc pris un peu de temps pour créer nos propres signatures virales pour détecter et bloquer cette attaque, et protéger ainsi nos clients et utilisateurs.

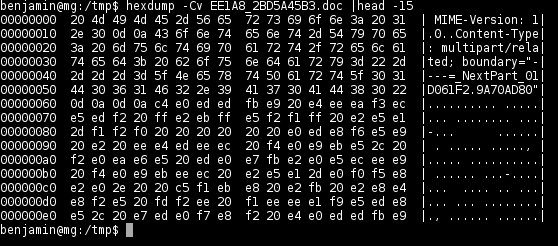

Tout d’abord, j’ai pris une quinzaine de ces documents word, et les ai analysés avec less et hexdump, pour voir si je trouvais un motif commun à tous ces documents :

ensuite, ayant trouvé 2 motifs de plus de 10 octets

HEXexp.word.fakeinvoice.1:0:*:c4e0ededfbe920e4eeeaf3ece5edf220ffe2ebffe5f2f1ff20e2e5e12df1f2f0

HEXexp.word.fakeinvoice.2:0:*:f0e6e8e2e0fef9e920e2e5e12de0f0f5e8e2fb2c20ede0eff0e8ece5f0

Validation de l’absence de faux positif

Une fois le fichier de signature créé, j’ai vérifié, à l’aide d’un rapide script lancé sur nos principaux serveurs de mail, qu’aucun mail qui ne soit pas un de ces virus ne soit bloqué par ces signatures : (en me basant sur tous les mails reçus ces 20 derniers jours)

cd /var/mail/alternc

find -type f -not -iname "*dovecot*" -mtime -20 >mlist.txt

clamscan -i -f mlist.txt --database=octopuce.ndb

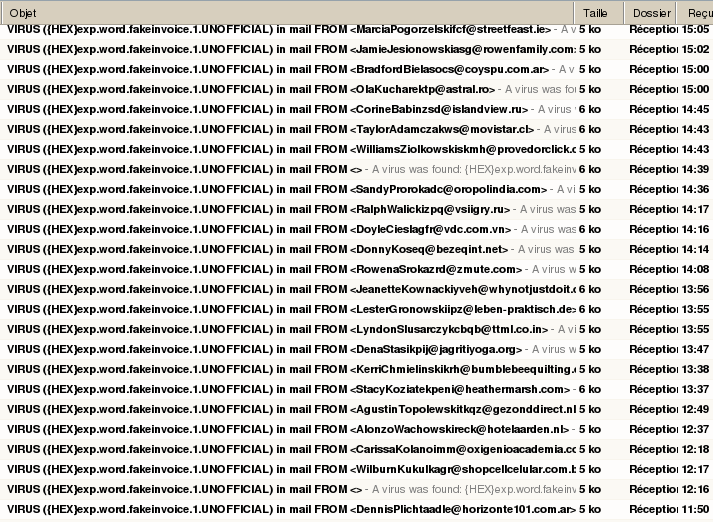

Ces 2 lignes ont donc pu être mises dans un fichier /var/lib/clamav/octopuce.ndb

Un redémarrage de clamav plus tard, j’ai pu rapidement constater les effets dans la boite mail postmaster d’Octopuce :

L’envoi à Clamav

Enfin, dernière étape importante, le signalement à l’équipe de Clamav de ce virus, grâce au formulaire de signalement de leur site